1 - SMARTPHONE, GPS, TIVÙ OCCHI DEGLI 007

Martina Pennisi e Paolo Ottolina per il “Corriere della Sera”

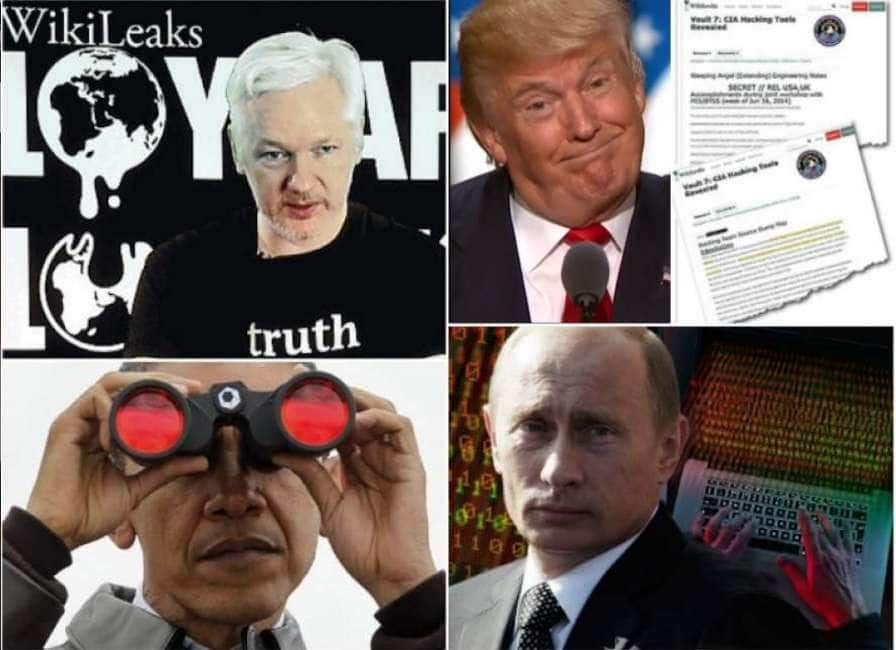

LO SPIONAGGIO DELLA CIA

LO SPIONAGGIO DELLA CIA

Le rivelazioni di WikiLeaks confermano quello che molti immaginavano o dicevano a mezza voce: la Cia spia i suoi obiettivi utilizzando tutti gli strumenti digitali a sua disposizione. E quindi anche le eventuali vulnerabilità di smartphone, tv, videocamere e altri apparati e oggetti connessi alla rete.

Quelle descritte nei documenti dell'intelligence Usa sono metodologie che spesso negli ultimi anni hanno fatto capolino nelle cronache, per lo meno dei siti di specializzati in tecnologia. Proprio la possibilità di controllare le Smart Tv con videocamera era stata oggetto di diverse ipotesi: ora abbiamo la conferma che nell' arsenale Cia c' era anche questa freccia.

ASSANGE E WIKILEAKS

ASSANGE E WIKILEAKS

APPARECCHI SMART

Dagli smartphone alle tv, dalle auto ai sistemi Gps, fino ai braccialetti per il fitness: ogni dispositivo smart ha essenzialmente tre elementi comuni che lo rendono un candidato perfetto per le agenzie governative e per eventuali cyber-malintenzionati. Il primo è ovviamente la connessione alla rete. Poi ci sono i sensori, primi fra tutti microfoni e camere. Infine il far parte della vita delle persone, che con questi oggetti passano buona parte del loro tempo. Per questo motivo la vecchia attività che prevedeva di infilare microspie negli arredi o nelle auto, con il classico furgoncino di appoggio parcheggiato nei dintorni, è un cliché superato: in molti casi è molto più «sicuro» e facile utilizzare direttamente gli apparecchi connessi.

SIAMO TUTTI SPIATI?

LO SPIONAGGIO DELLA CIA

LO SPIONAGGIO DELLA CIA

L'analisi dei documenti pubblicati da WikiLeaks è in realtà rassicurante: gli apparecchi smart, almeno quelli ben progettati, possono essere intercettati solo se qualcuno ha (almeno una volta) accesso fisico al dispositivo. Oppure serve la complicità, involontaria, del proprietario. Quasi tutti gli strumenti di hacking, anche i più sofisticati, non sono in grado di accedere a tutte le risorse senza il consenso dell' utente.

PUTIN E GLI HACKER

PUTIN E GLI HACKER

In alternativa è necessario intervenire fisicamente sul dispositivo, installando porzioni di software che ne modificano il comportamento. In molti casi, violare l'integrità dei sistemi è più facile utilizzando un supporto fisico: ecco perché nei metodi Cia si citano chiavette Usb e persino i desueti floppy disk, ancora utilizzati però su vecchi ma solidissimi sistemi di sicurezza.

IL CASO DELLE TV È LIMITATO

Già negli anni scorsi si era diffusa la notizia della possibilità di assumere il controllo di Smart Tv Samsung: si trattava di pochi modelli, prodotti fino al 2014, dotati di videocamera e microfono per Skype. Il programma «Weeping Angel» della Cia era finalizzato a trasformare una tv Samsung Serie F in una microspia. Questo però non vuole dire che tutti coloro che hanno in casa tv di quel tipo vengano osservati.

LO SPIONAGGIO DELLA CIA

LO SPIONAGGIO DELLA CIA

I documenti Cia chiariscono come il programma che trasforma una tivù in un sistema sofisticato di ascolto debba essere installato con accesso fisico al televisore. I tecnici dell' intelligence sono consapevoli che «Weeping Angel» funziona solo su determinati modelli di tv non aggiornati, perché le ultime versioni software di Samsung, dalla 1118 in poi, impediscono l'installazione del malware tramite Usb.

obama spia

obama spia

Nei file compare anche una riunione tra i tecnici americani e i colleghi britannici del MI5 del 16 giugno 2014, con cui sono stati affrontati alcuni grattacapi di Weeping Angel. Tra questi un led nella parte posteriore del tv che restava acceso anche ad apparecchio spento: un sintomo che poteva insospettire i proprietari.

SMARTPHONE, VIDEOCAMERE, ROUTER

Tutti gli apparecchi connessi sono un ovvio punto di vulnerabilità. I sistemi operativi di smartphone e computer sono ragionevolmente sicuri (le app operano in «scatole» chiuse e non sono in grado di prendere pieno possesso del device), a meno che l'utente non compia una delle classiche azioni che gli esperti sconsigliano.

LO SPIONAGGIO DELLA CIA

LO SPIONAGGIO DELLA CIA

Ad esempio aprire allegati non conosciuti, specie file eseguibili; oppure utilizzare chiavette Usb di incerta provenienza. Tra gli obiettivi più appetibili ci sono i router, perché sempre connessi alla rete e spesso poco aggiornati dai proprietari. Tra i documenti compare uno studio di fattibilità, mai concretizzatosi, sul controllo a distanza di auto e camion connessi. I veicoli sono facile da manomettere e, una volta violati, permettono la costante localizzazione. WikiLeaks adombra la possibilità (ma sembra trattarsi di pura ipotesi) che un'auto hackerata possa essere utilizzata, grazie a una sterzata improvvisa, per il delitto perfetto.

LO SPIONAGGIO DEGLI AMERICANI IN ITALIA

LO SPIONAGGIO DEGLI AMERICANI IN ITALIA

IL QUESTIONARIO

Tra i file compare anche la voce «Fine Dining» (cucina di qualità): un questionario che l'Osb (Operational Support Branch, una delle divisioni tecniche del cyber-spionaggio Cia) utilizzava per preparare malware «à la carte», ritagliati alla perfezione sulle operazioni da mettere in atto. Domande e risposte servivano a modificare gli strumenti software già esistenti, che venivano poi passati agli agenti sul campo per carpire e trasmettere informazioni.

LE VULNERABILITÀ ZERO DAYS

Buona parte degli stratagemmi elencati nei documenti Cia si basa sulle falle «Zero Days»: vulnerabilità scoperte dai servizi o dalle agenzie specializzate e non comunicate al produttore dell'apparecchio o del software in questione, che quindi non sa di dover porre rimedio. Questa omessa comunicazione permette ai servizi segreti di non perdere la propria «entrata di servizio» nell'apparecchio spiato.

LO SPIONAGGIO DELLA CIA

LO SPIONAGGIO DELLA CIA

Le accuse che WikiLeaks muove alla Cia si fondano proprio sul fatto che l' Agenzia abbia tenuto attive diverse vulnerabilità «Zero Days» e codificato altri metodi di controllo remoto, lasciando spazio al controspionaggio. E dando margine all' utilizzo di quegli stessi stratagemmi da parte di altri governi o addirittura di cyber-criminali. Quello che un Servizio pensa possa essere un suo vantaggio, se dovesse sfuggirgli di mano, si può trasformare in un gigantesco problema di sicurezza. E a quanto pare ora è successo.

2 - SPUNTA DAI FILE L'«ITALIANO» HACKING TEAM (E IL PARADOSSO SULLA PRIVACY)

Luigi Ferrarella per il “Corriere della Sera”

Non è così strano, anzi meraviglierebbe il contrario, che la Cia abbia esaminato il «tesoro» che nell'estate 2015 misteriosi pirati informatici spiattellarono in Rete dopo aver rubato all'azienda italiana Hacking Team il codice di uno dei software-spia utilizzati dalle polizie per intercettare «da remoto» telefoni o pc.

LO SPIONAGGIO DEGLI AMERICANI IN ITALIA

LO SPIONAGGIO DEGLI AMERICANI IN ITALIA

Gli accertamenti penali sull' intrusione, non agevolati dal rimbalzo di reciproci sospetti tra attuale dirigenza e manager transfughi, sta per consumare i mesi di proroga di indagine, sinora a carico di quattro persone tra cui uno straniero dall' incerto cognome e ancor più incerto profilo.

Il paradosso, se mai, è che - mentre l'utilizzo giudiziario di questi captatori informatici è per fortuna subordinato a stringenti autorizzazioni dei giudici - le grandi compagnie online internazionali, ormai elevatesi al rango di autentici Stati e commercialmente disinvolte nella patologica monetizzazione della privacy dei propri utenti, forniscano invece scarsa collaborazione alle fisiologiche richieste di assistenza giudiziaria motivate dal pericolo di gravi reati.

HACKING TEAM

HACKING TEAM

Istruttivo, ad esempio, il carteggio l'anno scorso tra una Procura del Nord Italia, alle prese con la non intercettabile chat di un possibile kamikaze in Vaticano, e la compagnia Usa che risponde di avere i dati degli utenti su server negli Stati Uniti e di volere quindi i tempi di una normale rogatoria. Forse non avete capito l'urgenza - rispiega allora la Procura -, è uno dei vostri casi di «emergenza».

LO SPIONAGGIO DEGLI AMERICANI IN ITALIA

LO SPIONAGGIO DEGLI AMERICANI IN ITALIA

Ma la compagnia non perde la flemma: avremmo bisogno che ci diciate esattamente la natura esatta del pericolo, se ci sia un serio rischio di morte, quanto imminente, quanto attinente allo specifico dato. Finisce che gli italiani, ingegnosi ma fortunati, riescono altrimenti ad arrestare l'uomo (poi condannato), e riscrivono agli americani: «A 15 giorni» dalla prima richiesta, «oggi l'emergenza è cessata», però per la prossima volta spiegateci se per voi non sia abbastanza «emergenza» una chat dove si discute di come farsi saltare in aria. Surreale l' ennesima risposta della compagnia: avremmo avuto bisogno di informazioni più specifiche, la situazione descrittaci poteva anche essere solo «condivisione di propaganda».

HACKING TEAM

HACKING TEAM  HACKING TEAM

HACKING TEAM