Estratto dell'articolo di Rinaldo Frignani per il “Corriere della Sera”

1 Che cos’è un ransomware?

hacker 4

hacker 4

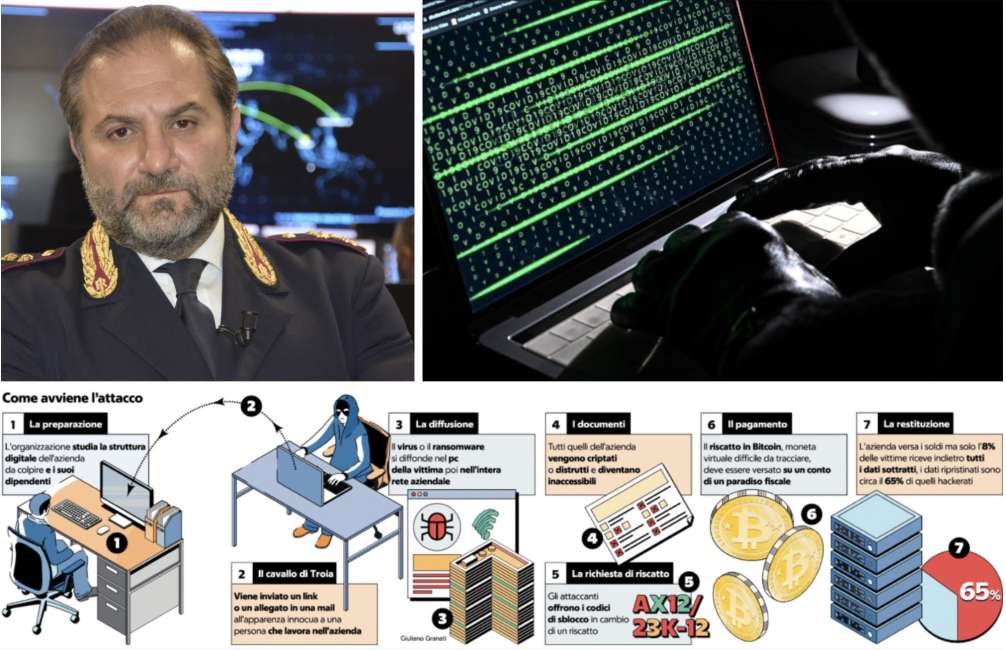

È un software «malevolo» che, introdotto in un sistema informatico, ne cripta i dati lasciando nelle mani dei sequestratori la chiave di decrittazione. A questo punto, il sistema attaccato o paga per ottenere lo sblocco dei dati o subisce la minaccia degli hacker, che può essere di pubblicare dati sensibili o di cancellare tutto. […]

2 Come evitare un attacco informatico?

Non cliccare sulle mail che contengono un rischio di phishing e tenere il computer aggiornato. […]

hacker 3

hacker 3

3 Altre minacce?

Gli Zero day: vulnerabilità di un sistema informatico non ancora pubbliche. Chi le scopre, ha ovviamente un vantaggio sugli utenti del software inconsapevoli della falla. Sul dark web esiste anche un mercato di Zero day, tra hacker che si scambiano informazioni di vulnerabilità per poi sferrare un attacco. […]

4 Chi sono gli hacker?

hacker 5

hacker 5

Appartenenti ai gruppi Black Basta e EXSiArgs. Il primo ha un’origine russa, il secondo è una joint venture di formazioni russe e cinesi, ma non si esclude che al loro interno agiscano incursori informatici di varie nazionalità. […]

5 Come entrano in azione?

Black Basta, comparso qualche giorno fa nell’attacco all’Acea (risolto domenica), è specializzato nello scansionamento del web alla ricerca di vulnerabilità proprio dei prodotti VMware e anche EXSi. […]

hacker 2

hacker 2

6 Quali sono le contromosse per reagire agli hacker?

L’Institute for security and tecnology, ente americano che ha anche istituito una task force anti ransomware, ha suggerito delle linee guida per rendere meno «attaccabili» le Pmi: stabilire e mantenere un inventario dettagliato delle risorse aziendali, creare e mantenere un inventario software, stabilire e mantenere un processo di gestione dei dati, creare e mantenere un inventario degli account. […]

hacker 1

hacker 1

7 Ci si può assicurare contro i danni da hacker?

[…] È sempre consigliato avere un backup secondario di tutti i sistemi e di tutte le informazioni cruciali per il funzionamento dell’azienda. Di modo che, qualora si fosse colpiti, mentre gli hacker bloccano i nostri server noi possiamo riprendere le operazioni attraverso quelli paralleli, che devono essere inaccessibili e conservati in un altro luogo per essere posti in assoluta sicurezza.

ARTICOLI CORRELATI

DA PALAZZO CHIGI PROVANO A MINIMIZZARE L'ATTACCO HACKER: NON SONO EMERSE EVIDENZE CHE...

ATTACCO HACKER, IVANO GABRIELLI, DIRETTORE DELLA POLIZIA POSTALE: C'ERA L'EVIDENZA DI UNA FALLA...

RICCARDO LUNA E L'ATTACCO HACKER DI IERI: LA VULNERABILITA' ERA NOTA DA TEMPO. ALLORA PERCHE'...