Flavio Pompetti per “il Messaggero”

peiter zatko mudge oggi

peiter zatko mudge oggi

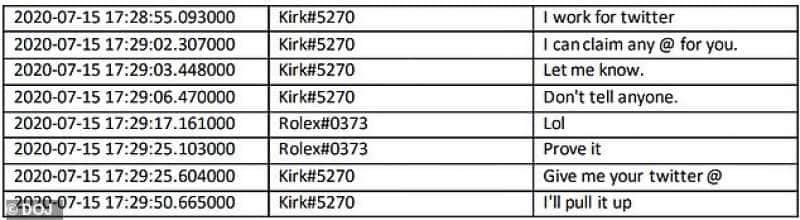

In cerca della migliore protezione possibile contro la pirateria cibernetica, Twitter pesca nel fango. L'amministratore della piattaforma di comunicazione Jack Dorsey ha ingaggiato i servizi di quello che è forse il massimo esperto mondiale di hackeraggio e di disegno dei sistemi di sicurezza: Peiter Zatko, meglio conosciuto con il nomignolo di Mudge (torbido), con il quale si è fatto strada.

peiter zatko mudge e il gruppo di l0pht

peiter zatko mudge e il gruppo di l0pht

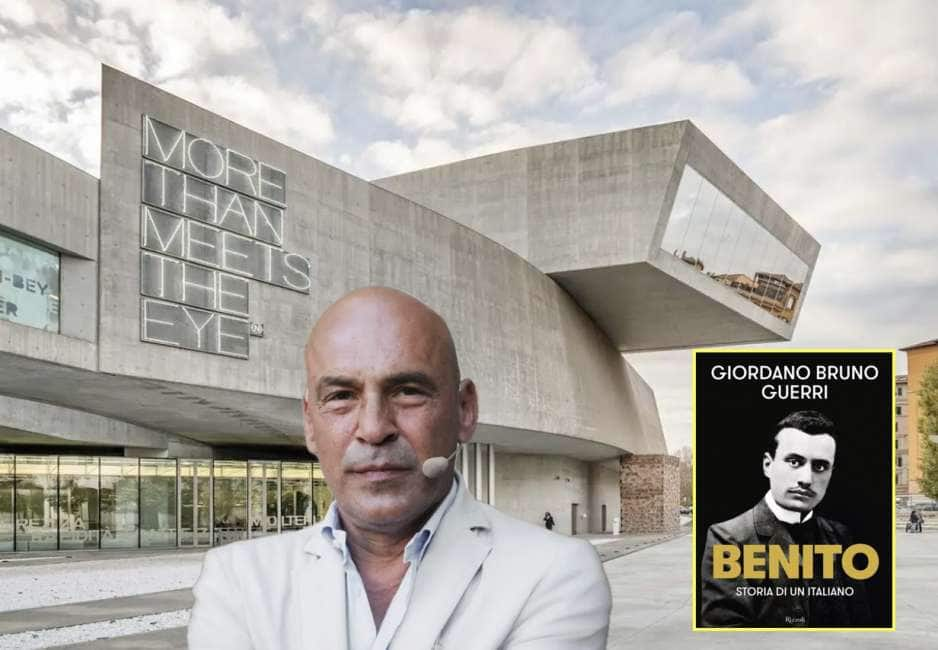

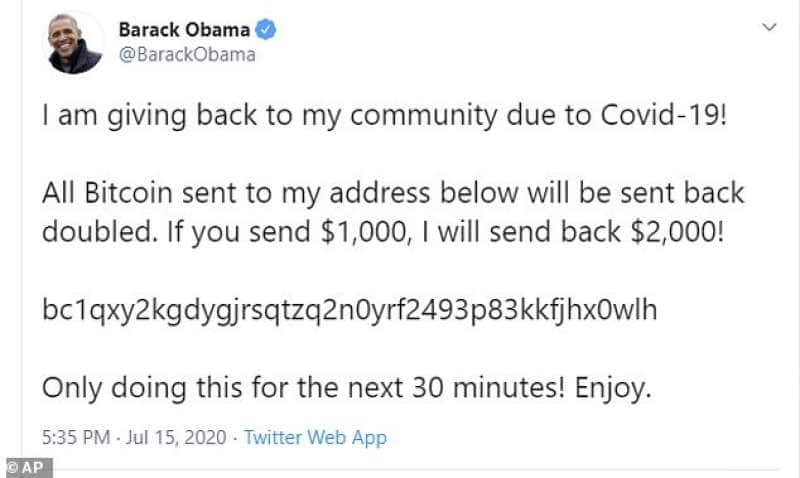

Dalla gavetta delle intrusioni nei siti, al vertice del Pentagono. Twitter ha subìto la scorsa estate un attacco umiliante e di portata massiccia, che ha esposto i profili di alcuni tra i suoi utenti di primissimo piano. Barack Obama, Joe Biden, Elon Musk, Bill Gates, Kanye West e il sistema di comunicazione di Uber sono stati tutti vittima dell'infiltrazione di guastatori che si sono impossessati delle loro credenziali, e hanno postato messaggi con i quali chiedevano ai propri follower e clienti di donare bitcoin.

account twitter di barack obama hackerato

account twitter di barack obama hackerato

L'azione per quanto spettacolare non ha prodotto un bottino monetario per gli autori, ma il danno d'immagine per il canarino blu è stato enorme. Dorsey è determinato a correre ai ripari e cercare di evitare una simile caduta in futuro, e Mudge è l'uomo ideale per fargli dormire sogni tranquilli.

peiter zatko mudge 2

peiter zatko mudge 2

Zatko compirà cinquant' anni tra due settimane. Da giovane aveva sognato un futuro ben diverso come musicista classico e di musica jazz, e si era laureato, primo tra i suoi compagni di classe, alla scuola più prestigiosa degli Stati Uniti: il Berklee College di Boston.

IL TRATTATO

jack dorsey audizione

jack dorsey audizione

Il computer era una passione collaterale, ma anche un oggetto che per lui non ha mai avuto segreti. Nel 1995, ancora agli albori della grande diffusione tra i consumatori, Mudge aveva già scritto un piccolo trattato su come evitare il travaso accidentale delle tasche di memoria che un programma crea mentre si riempie di contenuti immessi dall'utente.

grandmaster ratte con peiter zatko mudge

grandmaster ratte con peiter zatko mudge

A quell'epoca era già il coordinatore del think tank più frequentato dalla prima generazione degli hackers: L0pht; giovani mostri della cibernetica che si divertivano a violare i servizi di sicurezza per esporne la fragilità, ma che erano anche disposti a collaborare con le aziende e con il governo per migliorarla.

La prima chiamata al Campidoglio per rispondere alle domande del senatori sul rischio associato alla computerizzazione della Sicurezza nazionale è del 1998. Da allora Mudge ha lavorato a stretto contatto con il governo statunitense. Bill Clinton lo volle come consulente in seguito al primo episodio di massiccio rifiuto di servizio che colpì gli utenti della rete nell'anno 2000.

hacker alla casa bianca audizione del gruppo l0pht nel 1998

hacker alla casa bianca audizione del gruppo l0pht nel 1998

In tempi più recenti Zatko ha diretto l'attività di ricerca dell'agenzia Darpa, creata per proteggere i programmi del ministero per la Difesa, e poi si è trasferito a Google, insieme alla direttrice dell'agenzia Regina Dugan, dove i due hanno impermeabilizzato dagli attacchi esterni la delicatissima sezione Atap, quella dove le nuove idee vengono rapidamente trasformate da semplice concetto in progetti industriali, nel volgere di due soli anni.

NUOVE REGOLE

L'arco della carriera di Zatko è così compiuto: da giovane ribelle e insolente che si divertiva a umiliare le grandi aziende, è diventato il guardiano più conosciuto e potente della sicurezza, sia a livello privato che governativo.

peiter zatko mudge negli anni 90

peiter zatko mudge negli anni 90

Twitter, come tutte le altre reti di comunicazione, ha un bisogno disperato di rafforzare le maglie che la proteggono dalla manipolazione esterna. Ieri il suo ceo Dorsey insieme a Mark Zuckerberg era di nuovo collegato con la commissione Giustizia del senato, per rispondere alle domande sempre più aggressive dei politici, i quali vorrebbero frammentare l'enorme potere che le due aziende hanno conquistato nel settore delle comunicazioni.

Il governo e il congresso di Washington imporranno presto nuove regole nel settore con l'obiettivo di aprire il campo alla concorrenza, ma che avranno anche l'effetto di renderle più vulnerabili. L'imperativo per entrambe è di arrivare a questo passaggio difesi dai migliori sistemi di sicurezza disponibili, e continuare ad offrire agli utenti la fiducia necessaria per esporsi in pubblico.

l0pht

l0pht  peiter zatko mudge 3

peiter zatko mudge 3  attacco hacker twitter 11

attacco hacker twitter 11  attacco hacker twitter 12

attacco hacker twitter 12  attacco hacker twitter 6

attacco hacker twitter 6  attacco hacker twitter 4

attacco hacker twitter 4  attacco hacker twitter 10

attacco hacker twitter 10  attacco hacker twitter 9

attacco hacker twitter 9  attacco hacker twitter 8

attacco hacker twitter 8  attacco hacker twitter 5

attacco hacker twitter 5  attacco hacker twitter 1

attacco hacker twitter 1

attacco hacker twitter 7

attacco hacker twitter 7  attacco hacker twitter 2

attacco hacker twitter 2  hacker viola twitter nasa

hacker viola twitter nasa  attacco hacker twitter 3

attacco hacker twitter 3  le chat di graham ivan clark con gli altri membri della banda degli hacker

le chat di graham ivan clark con gli altri membri della banda degli hacker