Francesco Bechis per www.formiche.net

Nel migliore dei casi, 300 miliardi di dollari all’anno. Nel peggiore, 540 miliardi. A tanto ammonta il conto del furto di proprietà intellettuale da parte del governo cinese verso gli Stati Uniti. È un nuovo report del Belfer Center di Harvard a snocciolare i numeri di quello che il segretario della Difesa Usa Mark Esper ha di recente definito “il più grande furto di proprietà intellettuale della storia dell’umanità”.

donald trump xi jinping

donald trump xi jinping

IL FURTO-RECORD DI DATI

“Le attività di cyber-spionaggio della Cina rappresentano una minaccia significativa per l’esercito degli Stati Uniti e la solidità e sicurezza della nazione – esordisce il tenente colonnello Jefrrey B. Jones – i contractors della Difesa, gli istituti di ricerca e le università stanno fallendo nel compito di mettere in sicurezza i loro network, permettendo alla Cina di rubare ricerca e sviluppo riguardanti alcune delle più importanti tecnologie militari americane. Questo furto complessivo rappresenta perdite per gli Stati Uniti di centinaia di miliardi di dollari annui”.

F35 IN ADDESTRAMENTO COREA

F35 IN ADDESTRAMENTO COREA

Un report del 2013 di Verizon tracciava un bilancio netto: “La Cina è responsabile di più del 90% delle attività cibernetiche conosciute negli Stati Uniti”. Sono passati sette anni, e quel bilancio è rimasto invariato, spiega lo studio di Harvard. Una sola pausa, nel 2015, con un accordo bilaterale Usa-Cina per siglare una tregua. Oggi le incursioni cinesi sono tornate “ai livelli precedenti l’accordo”.

Lo spionaggio è l’abc per qualsiasi Stato, democratico e non, è la premessa del rapporto. Ma il furto di proprietà intellettuale cinese è sistemico, imponente, e senza paragoni.

F35 IN COREA

F35 IN COREA

DIFESA NEL MIRINO

Un esempio pratico? Il settore della Difesa, vero campo di battaglia negli investimenti di ricerca e sviluppo fra Cina e Usa. Negli ultimi anni, si legge nel report, il governo cinese si è reso protagonista di “uno sforzo concertato” per “rubare e ottenere un equilibrio competitivo con gli Stati Uniti”. “Sulla base di informazioni pubbliche, sappiamo che la Cina non solo sta rubando informazioni sensibili sulla Difesa, ma le sta condividendo con la sua industria della Difesa per incorporare ricerca e sviluppo nella prossima generazione di piattaforme belliche”.

COSÌ LA CINA COPIA GLI F-35

la cina e gli hacker 1

la cina e gli hacker 1

Il furto “sta permettendo alla Cina di sviluppare cloni di alcuni dei più fondamentali sistemi di armi degli Stati Uniti, inclusi gli F-22 Raptor di Lockheed Martin e i Joint Strike Fighters F-35”. Uno sguardo attento ai “gioielli” della Difesa cinese rivela una visione familiare. “I J-20 cinesi (aereo da caccia stealth di quinta generazione, ndr) sembrano la copia carbone del jet americano F-22” scrive Jones. E ancora, “il design dei J-31 è terribilmente simile a quello degli F-35 e F-22”. Gli F-35, i jet che anche il governo italiano ha acquistato, hanno “ispirato” più di un’invenzione made in China. Anche se “la Cina sta avendo difficoltà a incorporare le informazioni sottratte in una piattaforma unita che sia in grado di performare al livello degli F-35”.

Non si scopre oggi lo spionaggio del governo cinese. Tra i casi più celebri, uno risale a quattro anni fa. Su Bin, cittadino cinese, si è dichiarato colpevole di fronte a una corte federale americana di aver penetrato i network informatici del Pentagono sottraendo informazioni su C-17, F-22 e F-35 per poi darle al governo cinese. Anzi, per la precisione, per consegnare “220 megabyte di dati” al Secondo dipartimento del quartier generale del Comando generale dell’Esercito di liberazione del popolo cinese.

CHI DIRIGE LE OPERAZIONI

la cina e gli hacker

la cina e gli hacker

Il report di Harvard spiega nei dettagli chi c’è dietro le quinte delle operazioni di furto cyber. Ne emerge un impressionante coordinamento istituzionale. “Le capacità di intelligence si dividono fra tre entità primarie – si legge nello studio. Ovvero il Ministero della Sicurezza di Stato (Mss), che “conduce attività di intelligence in Cina”, e l’esercito di liberazione del popolo (Pla). Entrambi “reclutano regolarmente cittadini cinesi per viaggiare negli Stati Uniti, aumentare la loro attività di intelligence e permettere il posizionamento e l’accesso alle informazioni”. Chiude il cerchio il Terzo dipartimento del Pla, il Gsd (General staff department”. Non è facile rintracciare le unità cyber del Pla, ma nemmeno impossibile. Ci è riuscita nel 2013 la società americana di cybersecurity Mandiant, risalendo all’Unità 61398 tramite le telecamere installate sui pc degli hacker cinesi. Secondo il report, l’unità “è localizzata a Datong Road 208 nell’area di New Pudong a Shanghai”, in un edificio di “130.663 metri quadri” con “circa 2000 persone”.

IL DILEMMA: DENUNCIARE O NO?

Per chi deve monitorare le intrusioni cibernetiche e limitarne i danni si pone un problema di fondo: è bene renderle pubbliche, o farlo espone ad altri rischi? È un dilemma di difficile risoluzione, spiega il report. “La portata dello spionaggio cyber cinese è probabilmente molto più grave di quanto i media e i rappresentanti dell’industria rivelino. Data la sua natura clandestina, alcune intrusioni cyber potrebbero finire inosservate. Per di più, il danno che una intrusione può causare alla reputazione di un’organizzazione e alla sua postura pubblica spinge spesso le aziende a non rivelare una falla”.

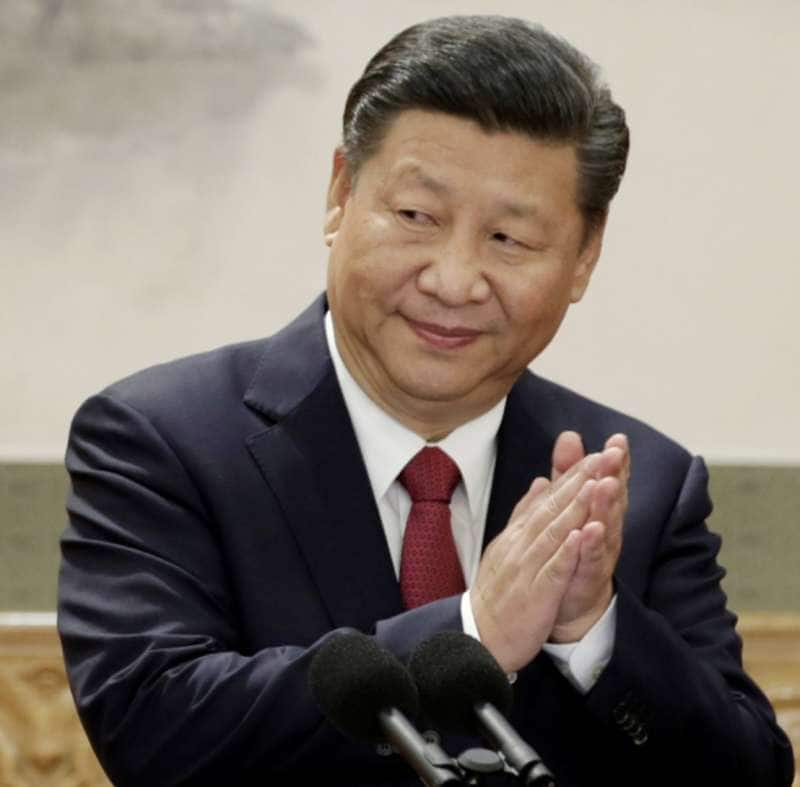

xi jinping

xi jinping

Non solo i privati, anche i governi possono esitare a farlo. Dopotutto, c’è il rischio che “un annuncio possa mettere a repentaglio le fonti e i metodi usati per determinare se e come l’avversario è penetrato nel sistema”. In America si discute anche di un’altra possibilità: permettere all’intruso di entrare, studiarne le mosse in silenzio. “Questa tecnica dell’ “overwatch” permette ai tecnici di puntualizzare falle del sistema e li aiuta a sviluppare contro-misure per prevenirne di nuove in futuro”.

COME CONTRATTACCARE

Lo studio dell’università americana propone 5 soluzioni per limitare il cyber-furto cinese. La prima richiede un piccolo strappo alla Costituzione, e al Quarto emendamento: permettere al Pentagono di “offrire protezione ai network privati”.

Oggi, sentenzia, “l’industria privata è o incapace, o non interessata, a confrontare la minaccia di spionaggio cyber”. Fra le altre, Harvard chiede di permettere alle aziende americane di “hack back”, contrattaccare. Un’attività rischiosa, che deve essere “attentamente” regolata dal governo. E poi ancora “creare incentivi finanziari per la cybersecurity”, con fondi ad-hoc per le start-up. Migliorare la persecuzione penale dei cyber-crimini, “semplicemente dando inizio a più processi”, troppo spesso congelati in partenza per problemi di attribuzione del crimine alle organizzazioni criminali.

donald trump iphone 1

donald trump iphone 1

Per ultima, l’“offuscazione dei dati”. “Se accettiamo che è quasi impossibile prevenire intrusioni, perché non rendere più difficile all’avversario trovare cosa sta cercando quando entra nel sistema?”. Criptare i propri dati è un’operazione rischiosa e costosa, ma anche l’unico modo per impedire agli intrusi di “accedere ai dati una volta dentro”.