1. KILLNET 'ELOGIA' CSIRT ITALIA, 'ECCELLENTI SPECIALISTI'

DOPO LA MINACCIA DI UN ATTACCO HACKER "IRREPARABILE"

Da ansa.it

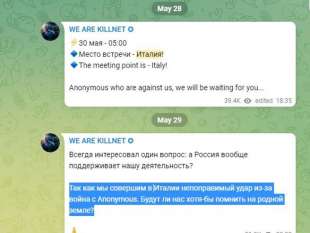

Chat Telegram di Killnet

Chat Telegram di Killnet

Dopo le minacce, gli elogi. In una serie di messaggi postati sulle chat di Telegram nelle ultime ore, il gruppo di hacker filorussi Killnet concentra la sua attenzione su Csirt Italia, il team di risposta dell'Agenzia per la cybersicurezza nazionale, che domenica scorsa aveva diramato un alert rivolto ad amministrazioni pubbliche ed aziende invitando ad alzare i livelli di protezione informatica in seguito alla minaccia di un "colpo irreparabile" all'Italia rivolta ieri dal collettivo filorusso.

Killnet attacco Struttura CSIRT

Killnet attacco Struttura CSIRT

Il primo messaggio è una 'gif' che rappresenta un omino impiccato con sullo sfondo il logo del Csirt Italia (poi modificato con un cuore, ndr). Ne sono seguiti altri, col solito tono ironico: "CSIRT Italiano, sono eccellenti gli specialisti che lavorano in questa organizzazione. Ho effettuato migliaia di attacchi a tali organizzazioni, anche cyberpol non dispone di un tale sistema per filtrare milioni di richieste. Al momento vedo che questi ragazzi sono dei bravi professionisti! Falso governo italiano, ti consiglio di aumentare lo stipendio di diverse migliaia di dollari a questa squadra. CSIRT Accettate i miei rispetti, signori!".

Ed ancora: "Ho solo elogiato il sito csirt.gov.it e il loro team. Le restanti migliaia di siti italiani che non funzionano, è un peccato. Non pubblicheremo questo elenco perché le persone devono vedere tutto da sole. Spero che il sistema di monitoraggio italiano lo faccia per noi". Nella giornata di ieri non si sono registrati blocchi di siti come era avvenuto nelle settimane precedenti.

Killnet attacco Struttura CSIRT

Killnet attacco Struttura CSIRT

2. UN ALTRO MESSAGGIO DA KILLNET ALL'ITALIA

Dagonews

Un ultimo messaggio si è aggiunto questa mattina da parte del collettivo di hacker russi: "?Ho dimenticato di dirlo ai miei CSIRT preferiti, non dimenticare di correggere questo errore. Il tuo database non funziona correttamente" dice il messaggio. A una prima verifica il sito csirt.gov.it però sembra funzionare correttamente.

3. ATTACCHI ALL’ITALIA, I “RUSSI” KILLNET DANNO UNA LISTA DEI TARGET: MA ATTENTI A NON FARE ALLARMISMO

Non ci sono stati ieri i “devastanti attacchi all’Italia” annunciati dal gruppo filo russo Killnet, ma le minacce continuano. Sono stati pubblicati poche ore fa i nuovi elenchi di obiettivi italiani, da prendere di mira come oggetto per gli attacchi informatici.

Killnet attacco Struttura CSIRT

Killnet attacco Struttura CSIRT

Dalla serata di lunedì, il sottogruppo Legion, riconducibile al più ampio Killnet, sta pubblicando una lunga serie di indirizzi target sui quali concentrare le forze di attacco del gruppo, al fine di portare a termine gli attacchi DDoS, strumenti di disturbo dei quali il gruppo stesso si autoproclama “esperto”.

La lista è composta di indirizzi IP, che fanno riferimento a server che ospitano i siti web italiani da prendere di mira. Ovviamente i soli indirizzi IP non ci danno la dimensione del problema e del rischio che potrebbe esporre l’infrastruttura Italia, ma ci siamo presi la briga di verificare quali domini internet risultano associati agli indirizzi IP segnalati dal gruppo criminale Legion e con essi abbiamo creato la tabella che vedete qui.

Struttura CSIRT

Struttura CSIRT

Quello che ne risulta è una lista di 46 indirizzi rilevanti per il panorama Paese. Ci sono un buon numero di aeroporti, tra cui Malpensa Milano e Bologna, che già nei precedenti attacchi hanno sofferto momenti di down, Forlì, Napoli e Puglia.

Salta sicuramente all’occhio Banca d’Italia, Credite Agricole e CSIRT tra le strutture strategiche italiane prese di mira che, al momento della scrittura, non sembrano dimostrare segnali di indisponibilità.

Indirizzi IP sotto attacco di Killnet

Indirizzi IP sotto attacco di Killnet

Inoltre per quanto riguarda l’attacco DDoS al CSIRT, sembrano concentrare maggiore attenzione su questo target tanto da condividere mappe e dettagli della dinamicità degli IP che contraddistingue tale struttura italiana.

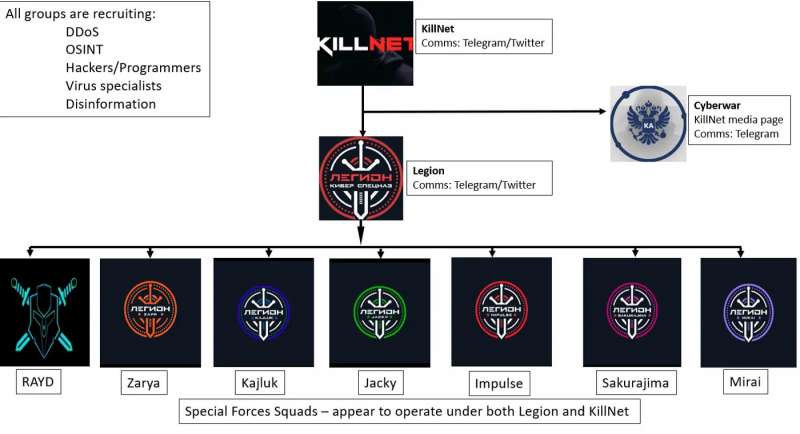

Riportando quanto diffuso dai ricercatori di CyberKnow, l’organizzazione è gestita in maniera gerarchica e questa piramide viene rispettata anche per la composizione e gestione dei sotto-gruppi. Proprio a proposito dello studio dei sottogruppi di Killnet, CyberKnow ha rilasciato un utile diagramma che ne fa vedere l’analisi sulla base dei dettagli delle chat Telegram.

Indirizzi IP sotto attacco di Killnet 2

Indirizzi IP sotto attacco di Killnet 2

CyberKnow ha analizzato i canali gestiti da questo gruppo, concludendo che Killnet ha creato una struttura identica a quella di un’organizzazione convenzionale, stabilendo ranghi gerarchici, aree di lavoro, profili professionali e gruppi affiliati.

Come misura dell’attacco, nella lista attuale, compaiono anche precedenti obiettivi già visti nell’attacco di poche settimane fa, che ha visto soffrire per oltre 36 ore il sito della Polizia di Stato e del Senato. Questi target sono stati ripetuti anche in questa seconda ondata, occorre a questo punto monitorare la situazione per capire se ci sarà un attacco di successo tra quelli elencati, nelle prossime ore.

Indirizzi IP sotto attacco di Killnet 3

Indirizzi IP sotto attacco di Killnet 3

La novità è rappresentata da un interessante numero di Internet Providers italiani, presi di mira stavolta, per la prima volta, tra i quali SeeWeb, NeoMedia e Vianova. Si aggiunge inoltre RAI Sound e alcuni indirizzi visibilmente coperti da servizi di CDN che, presumibilmente vanificheranno gli eventuali attacchi, lasciando i siti web al sicuro.

Struttura Killnet

Struttura Killnet

Dalla tabella inoltre, appare visivamente un dettaglio sulla struttura interna di alcuni siti web nostrani. Nello specifico è interessante notare quanti, dietro un unico server (indirizzo IP), ospitano di fatto molteplici siti web, nella maggior parte dei casi senza alcun servizio di protezione tra l’IP pubblico, il server e il nome di dominio, che proprio in casi come questi, potrebbero fare la differenza nella resistenza agli attacchi DDoS.

Mario Draghi montaggio del sito di hacker russi Killnet

Mario Draghi montaggio del sito di hacker russi Killnet

Tralasciando ovviamente quelli che sono semplicemente domini di redirect (allo stesso sito web), in altri casi ci sono siti web differenti sotto lo stesso indirizzo IP, presumibilmente perché facenti parte della stessa organizzazione. Un servizio CDN, misura anche suggerita dai recenti bollettini CSIRT, aiuterebbero a non sottoporre il server di hosting interessato, a ondate di traffico eccessivo, illecito, che potrebbe bloccarlo.

È della serata di sabato appena trascorso il primo alert che il gruppo Killnet, poi condiviso anche dalla sua costola Legion, ha lanciato sul proprio canale Telegram atto a minacciare l’Italia e le nostre infrastrutture tecnologiche.

italia nel mirino degli hacker di killnet 7

italia nel mirino degli hacker di killnet 7

Un messaggio che in italiano suona più o meno così “il punto d’incontro tra il nostro collettivo e Anonymous è l’Italia, dalle 5.00 del 30 maggio”.

Niente di fatto, quindi, per quanto riguardo il seguito di queste minacce che hanno fatto alzare l’allerta di diversi livelli delle istituzioni nostrane, spingendo persino il Computer Security Incident Response Team (CSIRT) italiano a emettere un bollettino sulla vicenda, invitando le infrastrutture, private e pubbliche, ad innalzare il proprio livello di protezione per la possibile minaccia incombente.

italia nel mirino degli hacker di killnet 6

italia nel mirino degli hacker di killnet 6

In particolare Csirt, quindi il Governo, segnala che nel mirino possono essere tre tipi di soggetti: soggetti nazionali pubblici; soggetti privati che erogano un servizio di pubblica utilità o soggetti privati la cui immagine si identifica con il paese Italia.

È giusto, come dice Csirt, tenere alta la guardia e correggere le vulnerabilità segnalate e attuare le misure di mitigazione.

italia nel mirino degli hacker di killnet 5

italia nel mirino degli hacker di killnet 5

Al tempo stesso, correttamente Franco Gabrielli, sottosegretario di Stato e autorità delegata alla sicurezza, ha detto di non fare allarmismo; sono attacchi DDOS e come tali non minano l’integrità delle informazioni o dei sistemi. Come insegna il caso delle minacce vuote di ieri, questi attivisti raggiungono un risultato anche solo quando suscitano allarme.

italia nel mirino degli hacker di killnet 4

italia nel mirino degli hacker di killnet 4

Il loro obiettivo è destabilizzare la fiducia pubblica nel sistema Paese; non danneggiare realmente. Questa è la finalità di info-war dei Ddos, in un arsenale che tipicamente include anche fake news e disinformazione.

Insomma: in guardia sì, ma non facciamo il loro gioco.