Giuseppe Scarpa per “Il Messaggero”

nicola zingaretti hacker regione lazio

nicola zingaretti hacker regione lazio

Per ora i dati sensibili di 5,8 milioni di residenti nel Lazio non sono stati messi in vendita nel dark-web. Ad oggi non ci sarebbe stata alcuna conseguenza dopo l'ultimatum dei pirati informatici scaduto venerdì sera alle 23.00. Nel frattempo, però, la pagina con il link dove gli hacker fornivano istruzioni sull'aggressione cyber e il pagamento del riscatto è stata rimossa dagli stessi attaccanti. Hacker che avrebbero agito, probabilmente, dall'est Europa. Gli scenari a questo punto sono differenti. Prima di tutto occorre capire quale fine faranno i dati, ammesso che siano stati esfiltrati.

Salute Lazio

Salute Lazio

Potrebbero essere cancellati, in tal caso non ci sarebbe nessun problema e, se sono stati effettivamente salvati, come ha fatto sapere la Regione Lazio, il sito potrebbe presto funzionare a pieno regime. Nella peggiore delle ipotesi le informazioni potrebbero essere riversate nel dark web e piazzate al miglior offerente, i ramswonware d'altro canto funzionano proprio in questo modo. In questo caso i dati di quasi sei milioni di persone, comprese le massime cariche istituzionali, potrebbero essere oggetto di compravendita. In tal caso aver eseguito il back up da parte della Regione risolverebbe solo la metà dei problemi. Ovvero il possesso dei dati ma non la questione di un'eventuale divulgazione.

Stefano Vladovich per "Il Giornale"

NICOLA ZINGARETTI - CONFERENZA STAMPA SU ATTACCO HACKER

NICOLA ZINGARETTI - CONFERENZA STAMPA SU ATTACCO HACKER

Una settimana dall'attacco hacker alla Regione Lazio. Si contano i danni, a cominciare dalla banca dati nelle mani dei cyber-estorsori, per continuare con la paralisi delle prenotazioni online per il vaccino Covid-19. Nuovi interrogatori, in Procura, alla ricerca di una talpa, di un responsabile suo malgrado, «colpevole» di aver spalancato le porte del Ced regionale ai pirati informatici che sabato 31 luglio si sono introdotti nel sistema facendolo crashare, non prima di aver immesso un virus, un ransomware, e copiato dati di sei milioni e mezzo di italiani. È stato ricoverato all'ospedale di Sora, dopo un malore, il dipendente della Regione, non della Asl di Frosinone, interrogato in questura dagli agenti del Cnaipic, Centro nazionale anticrimine informatico.

hacker 2

hacker 2

L'uomo lavora nella sede distaccata della Ciociaria, in via Francesco Veccia. Qui, due giorni prima dell'attacco finale, gli hacker sarebbero entrati nel suo pc, forse con una e-mail contenente un trojan. Il ransomware avrebbe poi lavorato sotto traccia fino a sabato notte, quando ha aperto agli hacker l'accesso al portale regionale per copiare il back-up lasciato in rete, prima di criptarlo. Gli inquirenti, che indagano per accesso abusivo al sistema informatico, tentata estorsione e danneggiamento al sistema informatico con finalità di terrorismo, lo avrebbero incalzato con mille domande.

Attacco hacker

Attacco hacker

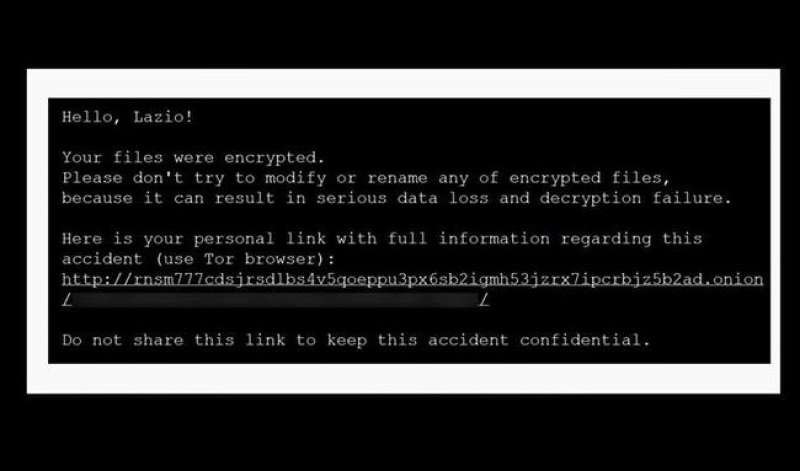

Il pc era acceso? A chi avrebbe fornito le credenziali per accedere alla postazione? Sul portatile la schermata nera inviata dai pirati con le prime «istruzioni» da seguire per riavere i dati in chiaro. «Se chiamate la polizia vi bloccheranno i conti e metteremo in rete gli account», si leggeva. L'uomo, Nicola B., 61 anni, nega tutto. «L'ho spento come sempre e scollegato persino alla rete elettrica», avrebbe assicurato agli agenti. «Le mie credenziali? Non le ho mai date a nessuno, neanche mio figlio le conosce», ha fatto mettere a verbale.

ATTACCO HACKER REGIONE LAZIO

ATTACCO HACKER REGIONE LAZIO

Il caldo torrido, il terrore che possa aver dato lui, inconsapevolmente, il via libera ai criminali fanno il resto. Entrato in auto diretto al paese vicino, ha sentito il cuore battere a mille. Una corsa al pronto soccorso per un attacco di tachicardia e il ricovero per accertamenti. Su di lui il peso di un sistema di sicurezza pieno di falle. A cominciare dall'archivio che qualcuno ha lasciato collegato a internet. Non lo fa mai nessuno, tranne la Regione Lazio. Fra i mille dubbi di una storia paradossale, il più grave attacco a un'istituzione pubblica in Italia, restano troppi punti oscuri. Intanto: i servizi hanno sborsato, in criptovaluta ovviamente, la somma chiesta dai pirati? Una prassi oramai consolidata per molte aziende private costrette a pagare per tornare in possesso di dati preziosi.

Zingaretti

Zingaretti

È accaduto, fra gli altri, agli americani dell'oleodotto di Colonial attaccato da DarkSide, ai giapponesi della Toshiba, al creatore di Facebook. Ne esce indenne solo chi appronta un protocollo «salvagente» in caso di attacco. La Regione Lazio non lo ha fatto, nonostante abbia recuperato i dati «inchiavardati», estraendoli da un secondo back-up parallelo, se li è visti scippare da un'organizzazione criminale probabilmente russa o bulgara. E i responsabili della cybersecurity della Pisana? Ancora non è chiaro chi siano, probabilmente vari partner che hanno lavorato scollegati per creare l'intero sistema.

hacker regione lazio 2

hacker regione lazio 2

La società Leonardo si è già dichiarata estranea proprio sul fronte della sicurezza. LazioCrea avrebbe partecipato ad alcuni progetti ma ancora non se ne conoscono i dettagli. Engineering infine, tirata in ballo dalla stessa presidenza del consiglio regionale, nega ogni coinvolgimento sulla questione. «Engineering non fornisce servizi di infrastruttura o di sicurezza alla Regione Lazio, che si appoggia per questo ad altri operatori», ribadisce l'azienda.

3. PAGATI 17 MILIARDI IN QUATTRO MESI COSÌ GLI HACKER RICATTANO LE AZIENDE

Alessio Lana e Fiorenza Sarzanini per il “Corriere della Sera”

hacker

hacker

Maze, una sigla semplice. Una sigla che per almeno due anni è stata l'incubo delle aziende pubbliche e private, dei governi, di multinazionali come Canon, Lg, Xerox. Un gruppo di hacker in grado di bloccare sistemi, rubare dati, ricattare società e privati. Un gruppo pericoloso che per primo ha utilizzato la strategia del «name & shame», letteralmente nominare e svergognare. Il primo novembre 2020 ha dichiarato «chiuso il progetto» in grande stile, con un comunicato stampa pubblicato online in cui sottolineava che non ci sarebbero stati successori. Ma non è scomparso. Anzi. Già qualche mese prima della resa, un'altra banda, addirittura più capace e potente, era comparsa sulla scena: Egregor. In un anno ha sferrato oltre 200 attacchi e gli analisti ritengono possa essere lo schermo per gli affiliati di Maze.

HACKER RUSSI

HACKER RUSSI

E poi ce ne sono tanti altri perché questa Ransom Mafia , come è stata definita, ricalca il mondo criminale «analogico»: individui che si riuniscono in gang, formano e sciolgono alleanze, si raggruppano in cartelli. A raccontare la guerra ormai diventata globale è un rapporto riservato dell'intelligence italiana che ricostruisce le strategie di questi cybercriminali, i loro obiettivi, le loro origini. Contiene nomi e date di una battaglia di cui l'Italia ha visto gli effetti più evidenti con l'assalto contro la Regione Lazio. Ma riporta soprattutto un dato che fa ben comprendere quale sia la posta in gioco: nel 2019 sono stati pagati 9,7 miliardi di euro per impedire ai criminali di bloccare i sistemi aziendali e diffondere le informazioni riservate, nel primo quadrimestre del 2021 questa cifra ha già raggiunto i 17 miliardi di euro.

ATTACCO HACKER

ATTACCO HACKER

Un attacco ransomware utilizza questi virus telematici per «limitare l'accesso al sistema informativo degli utenti e crittografare il disco rigido». I file diventano illeggibili dal legittimo proprietario che per sbloccarli ha bisogno di una specifica chiave crittografica. Ed è a questo punto che scatta il ricatto. Generalmente sullo schermo dei computer attaccati compare un avviso che invita ad aprire una pagina dove si trovano le istruzioni per il pagamento, nella maggior parte in criptovalute. Per i meno esperti c'è anche un'assistenza clienti multilingue. Ma già dalla fine del 2020 la strategia si è evoluta, diventando ancor più subdola.

NICOLA ZINGARETTI - CONFERENZA STAMPA SU ATTACCO HACKER

NICOLA ZINGARETTI - CONFERENZA STAMPA SU ATTACCO HACKER

Generalmente «l'operazione prevede che prima di procedere con la cifratura dei dati presenti nel sistema possa essere effettuata un'esfiltrazione di tutte le informazioni - spiegano gli analisti -. Fino allo scorso anno gli attacchi ransomware prevedevano quasi esclusivamente la crittografia dei dati che venivano resi indisponibili a tempo indeterminato. Nell'ultimo anno si è aggiunta la divulgazione dei dati nel dark web». È questa la «rivoluzione» di Maze, la «double extortion» (doppia estorsione): se non paghi per avere la chiave crittografica o tenti di aggirare il riscatto mettiamo i tuoi dati online. Dai brevetti alle informazioni dei clienti o degli utenti, tante informazioni sensibili rischiano di diventare pubbliche.

hacker

hacker

Così si stima che tra il 50 e il 70 per cento delle vittime, alla fine, pagano. Finora gli attacchi ransomware hanno colpito gestori delle reti energetiche e telefoniche, scuole e ospedali ma anche società quotate in Borsa. Hanno ricattato aziende di piccolo e medio livello che la pubblicazione dei dati avrebbe annientato e colossi industriali disponibili a pagare pur di mettere al sicuro le informazioni riservate. Ma soprattutto hanno trattato direttamente con i governi, proprio come avviene quando le formazioni terroristiche catturano gli ostaggi.

hacker 4

hacker 4

Secondo l'ultimo rapporto The State of Ransomware 2021 di Sophos, la maggior parte degli attacchi arriva da Russia, Cina e Corea del Nord ma ci sono altri focolai in Vietnam, Ucraina, India. I più clamorosi sono stati sferrati dal gruppo Revil nel 2021. In marzo hanno chiesto al colosso taiwanese Acer 42 milioni di euro. In aprile la medesima cifra a un partner di Apple per non diffondere segreti industriali. Subito dopo hanno preso di mira JBS Foods, che ha subito una richiesta per 9,3 milioni di euro, e in luglio, tramite il fornitore Kaseya, sono penetrati nei sistemi di numerose aziende chiedendo un totale di 59,5 milioni di euro. Alcune imprese hanno pubblicamente ammesso gli assalti. Nel maggio scorso la Colonial Pipeline, oleodotto che rifornisce la costa orientale degli Stati Uniti, ha pagato 3,7 milioni di euro al gruppo DarkSide per recuperare i propri dati e con l'intervento dell'Fbi ne ha poi recuperati 1,9. In Italia, il 6 agosto, il Gruppo Zegna ha rivelato di «non aver ceduto al ricatto».

data breach

data breach

In realtà la lista di chi, nel nostro Paese, è stato colpito e ha pagato oppure è riuscito a fermare il ransomware è lungo, ma gli investigatori raccomandano di non diffonderla proprio per non dare vantaggi ai criminali e soprattutto enfatizzare la loro attività illecita. Qualche settimana fa Pay2Key, che ha matrice iraniana, ha pubblicato un post con l'elenco delle ditte colpite in Israele: Portnox, Israel Aerospace Industries, Habana, InterElectric, Mt, InfiApps e gli analisti ritengono si tratti «di un attacco con immediata finalità economica ma soprattutto una minaccia per gli interessi geopolitici di Stati attraverso le loro infrastrutture critiche». Da una parte le gang hanno un peso anche nelle relazioni internazionali.

hacker 3

hacker 3

Come riportato dal New York Times , l'improvvisa scomparsa dei russi Revil in luglio, proprio dopo aver messo a ferro e fuoco gli Stati Uniti, è da attribuire a un accordo mirato tra Joe Biden e Vladimir Putin. Dall'altra si muovono anche come vere e proprie aziende. Premiano l'innovazione e lavorano per tenere alta la reputazione: se qualcuno riesce a riottenere i dati senza pagare è un problema, si diventa poco credibili.

hacker 5

hacker 5

Sono organizzazioni ben strutturate, con decine di sviluppatori e macchinari e così, per ammortizzare i costi, hanno ideato il Ransomware as a service (Raas), «una variazione dei modelli di business rispetto a chi vende software legali», come spiegano gli analisti. Gli autori offrono il loro ransomware su licenza permettendo agli acquirenti di aggiungerlo ai propri attacchi. Esattamente come un software aziendale. In cambio chiedono una provvigione «tra il 20 e il 30 per cento dei riscatti pagati», possono rivendicare più vittime e quindi accrescere la fama della propria opera. E più il ransomware funziona più criminali lo vogliono. Come un qualsiasi prodotto di successo.

Hacker

Hacker