DAGOREPORT – TRUMP SCHIFA L'EUROPA? E QUEL VOLPONE DI XI JINPING VUOLE USARLA PER FAR ZOMPARE…

DAVID VINCENZETTI - HACKING TEAM

DAVID VINCENZETTI - HACKING TEAM

Marco Mensurati e Fabio Tonacci per “la Repubblica”

A can of worms. Una lattina piena di vermi. Così viene descritta, da ambienti investigativi internazionali, la vicenda Hacking Team. L’espressione si attaglia perfettamente alle prime indiscrezioni che filtrano da Milano, dove, in queste ore, procura e polizia postale stanno muovendo i primi passi di un’indagine che si annuncia complessa.

La prima vera pista investigativa seguita porta a Malta. A consegnarla nelle mani del procuratore aggiunto di Milano Maurizio Romanelli è stato, poche ore dopo l’attacco, David Vincenzetti, l’amministratore delegato di Ht srl. Non accusa esplicitamente nessuno, Vincenzetti. E però quello che ha da dire è talmente rilevante che “deve” urgentemente essere portato a conoscenza di chi sta lavorando al caso. Così, nero su bianco, arriva in procura il racconto di fatti sin qui sconosciuti, che aprono squarci inquietanti su questa storia.

Vista da fuori, l’Hacking Team (Ht), sembrava a tutti una squadra compatta e motivatissima, orientata solo a diffondere il verbo del suo condottiero, il carismatico Vincenzetti. Ma, si scopre ora, le cose erano ben diverse. Il business del software Rcs/Galileo, ideato nel 2004, si era esteso molto oltre le aspettative dei suoi creatori quando, nel 2007, i malviventi di tutto il mondo avevano cominciato a usare sistemi “criptati” come Skype e Whatsapp per comunicare tra loro.

Fu allora che governi, agenzie, polizie internazionali si rivolsero in via Moscova per comprare Galileo, trasformando così Vincenzetti nel pioniere di un nuovo ricchissimo mercato. Ma l’azienda cresce troppo e troppo in fretta, e il controllo del management sui suoi dipendenti sparsi in quattro continenti si allenta. Vincenzetti vede ombre, annusa che c’è qualcosa che non torna. Nell’autunno dello scorso anno si accorge che Alejandro Alex Luis Velasco, il suo dealer per gli Stati Uniti, oltre alla mail aziendale di Ht, usa di tanto in tanto due strani account: velasco007@ comcast.com e velasco@newco404. com .

Viene sopraffatto dal sospetto che il dealer — con il quale ha un contratto d’esclusiva — lavori anche per qualcun altro. Che faccia il doppio gioco, insomma. Dopo un rapido controllo, Vincenzetti scopre che quella società, Newco404, ritorna spesso nelle mail aziendali, e non solo quelle di Velasco. Decide di rivolgersi alla Kroll, una delle più importanti aziende di investigazione privata del mondo: sa bene di quali segreti Ht sia custode, è consapevole della delicatezza della situazione, e non vuole correre rischi. Ma forse è già troppo tardi.

Kroll si mette al lavoro. E il 15 febbraio di quest’anno consegna a Vincenzetti un documento da brividi: la relazione finale dell’indagine. Trentadue pagine che dimostrano come Ht, lungi dall’essere quella fortezza inespugnabile che i clienti immaginavano fosse, era in realtà un colabrodo dal quale negli ultimi dodici mesi erano fuoriusciti alcuni uomini chiave, e con essi, idee e segreti.

Il documento, intitolato “project Patti”, parte dal racconto di come gli investigatori privati abbiano contattato Velasco a un seminario nell’ottobre del 2014, dicendo di essere interessati ad acquistare, per conto di Kroll, Galileo. Fin da subito Velasco si pone in maniera ambigua, dapprima avvicinando il software venduto da Ht a quello molto simile chiamato FinFisher (commercializzato da una società, la Gamma International, che un anno fa venne hackerata nello stesso identico modo di Hacking Team) e poi spiegando che Ht non può vendere a privati ma solo a istituzioni e che però “se avessero voluto cambiare cappello” c’era ReaQta investigator, programma modernissimo, in grado di neutralizzare Galileo, avvertendo l’utente intercettato.

Ancora di più: ReaQta permette di “controspiare” l’esecutore dell’accesso abusivo incastrandolo con dei “file esca”. Insomma, un prodotto micidiale, assicura Velasco agli investigatori privati mandati da Hacker Team. Insomma, sì: faceva il doppio gioco. Ma le brutte notizie, per Vincenzetti non finiscono qui.

Perché continuando a investigare, gli uomini di Kroll hanno scoperto che l’autore di ReaQta era un italiano uscito da poco più di un anno da Hacking Team: Alberto Pelliccione, il suo vecchio “senior software developer”, uno dei genitori di Galileo, di cui conosceva perfettamente codice sorgente, cliente, “vittime” (in gergo, target). Pelliccione e Velasco non erano da soli, con loro lavoravano altri cervelli che al momento della scoperta continuavano ogni mattina a timbrare il cartellino in via Moscova.

Tra questi il dealer di Singapore, Serge Woon. C’è una mail, datata 12 febbraio 2015, che Woon manda dal suo account di Ht al nuovo account di Peliccione. Tutti imbarcati nella ReaQta Ltd, una società aperta il 15 maggio 2014 con sede a St Paul Street, Valletta, Malta, capitale sociale 30mila euro, controllata dalla fiduciaria maltese Tri-Mer Services ltd. E tutti prontamente licenziati da Vincenzetti con relative cause per danni, violazioni di segreti industriali e infedeltà aziendali.

La ricostruzione fatta dagli investigatori di Kroll è molto dettagliata. Interessante la cronaca di uno dei meeting con la coppia Pelliccione/Velasco, avvenuto a Annapolis, nel Maryland. «Quando abbiamo chiesto a Velasco se non fosse imbarazzato di lavorare per i “buoni” (gli utenti di Galileo, ndr ) e per i “cattivi” (quelli di ReaQta, ndr) contemporaneamente, ci ha risposto che “non era un problema suo, né di ReaQta”».

È decisamente presto per annoverare Pelliccione &co. tra i sospettati di questa storia. Dall’attacco da parte di uno apparato statale nemico, al gruppo di hacker attivisti, tutte le ipotesi sono ancora valide. Tuttavia la pista maltese è presa in seria considerazione dalla procura di Milano. Anche perché potrebbe chiarire molto, sull’attacco informatico e sulle modalità con cui è avvenuto.

DAGOREPORT – TRUMP SCHIFA L'EUROPA? E QUEL VOLPONE DI XI JINPING VUOLE USARLA PER FAR ZOMPARE…

FERMI TUTTI: IL “GRANDE FRATELLO VIP” 2026 SÌ FARÀ - PIER SILVIO BERLUSCONI NON HA ALCUNA…

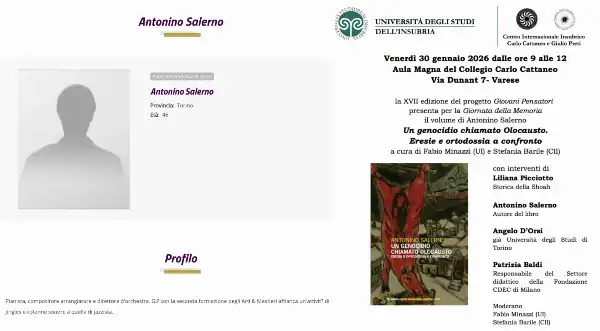

FLASH – IL CASO DEL LIBRO “UN GENOCIDIO CHIAMATO OLOCAUSTO” È RISOLTO! L’AUTORE, TAL ANTONINO…

FLASH! – PUR CONFINATA IN 130 MQ DI VILLA SAN MARTINO (RESTAURI IN CORSO), MARTA FASCINA NON CI…

DAGOREPORT - MATTEO SALVINI HA DECISO: ROBERTO VANNACCI DEVE ANDARSENE DALLA LEGA. IL PROBLEMA, PER…

FLASH – TRUMP, UN UOMO SOLO ALLO SBANDO! IL CALIGOLA DI MAR-A-LAGO È COMPLETAMENTE INCONTROLLABILE:…